作者:原创

主板合作伙伴现在正在推出基于AMD AGESA 1.2.0.3e固件的新鲜BIOS更新,这些更新旨在修复一个安全漏洞,该漏洞可能允许黑客读取存储在可信平台模块(TPM)中的敏感数据。对于一些制造商来说,这次BIOS更新是一条单行道,一旦安装,将无法回退到旧版本。

黑客可以通过触发TPM 2.0

虽然AGESA 1.2.0.3e固件仅针对基于AM5的处理器,但其修复的安全漏洞影响了更广泛的AMD CPU范围。这个特定漏洞令人担忧的原因在于其可利用性,因为它可以通过标准的用户模式权限进行利用,这意味着攻击者不需要内核级访问权限。这与之前的漏洞有显著区别,包括一个可以执行未签名微代码的漏洞,但需要内核级访问权限。

受影响的处理器包括从桌面端的Athlon 3000“Dali”/Ryzen 3000“Matisse”到Ryzen 9000“Granite Ridge”,以及移动端的Ryzen 3000 Mobile“Picasso”到Ryzen AI 300“Strix Point”的广泛Ryzen处理器。同样,从Threadripper 3000“Castle Peak”到Threadripper 7000“Storm Peak”的所有工作站CPU也容易受到这一漏洞的影响。不过,过去几个月中,针对这些处理器中的大多数的补丁已经在不同的时间线上部署了。基于AM5的CPU是最新的,并且是最近才收到更新的。

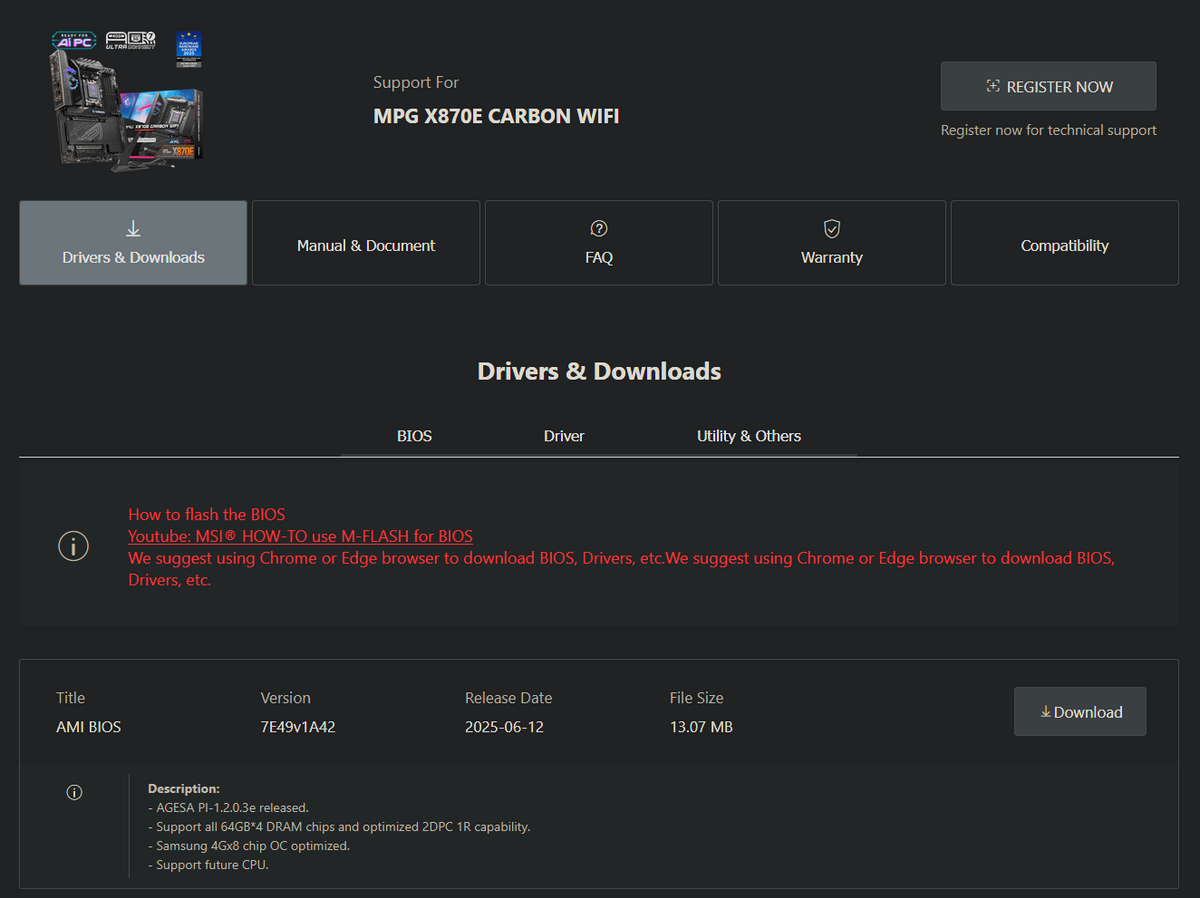

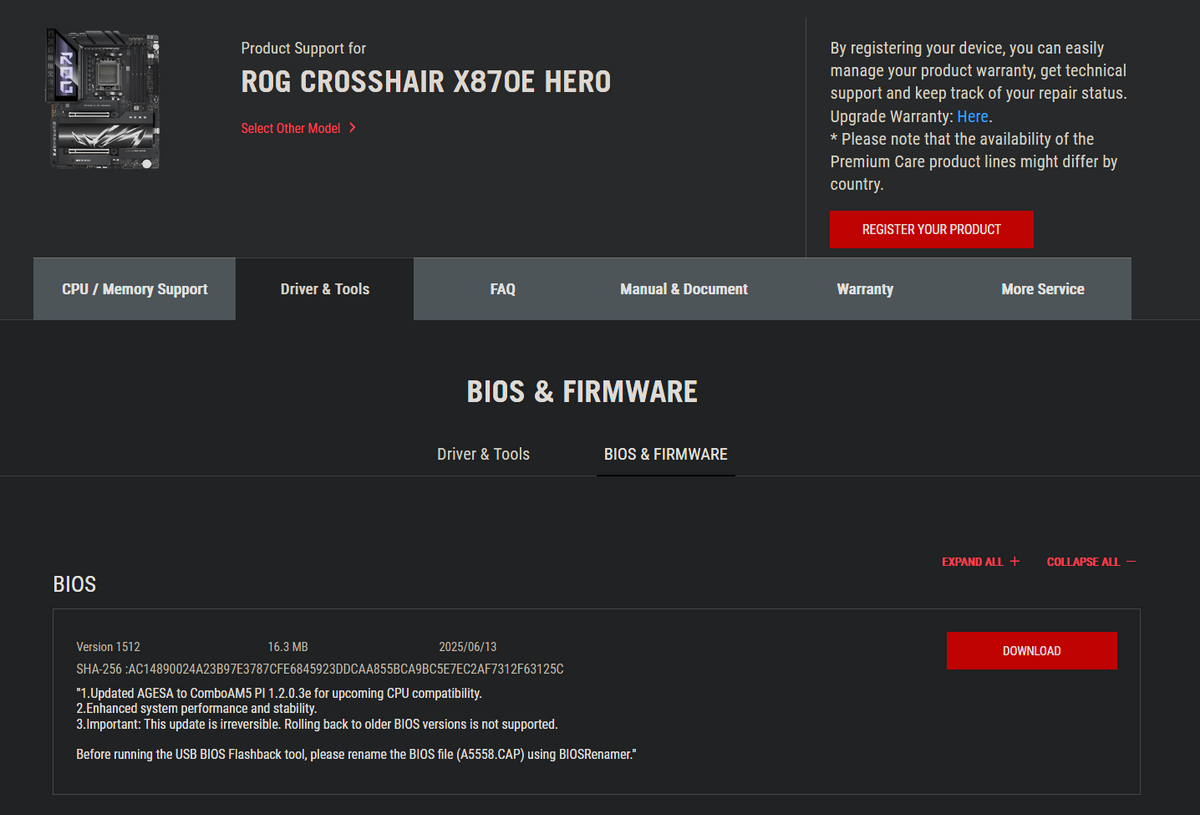

包括华硕和微星在内的几家主板合作伙伴已经开始推出基于新AGESA 1.2.0.3e固件的BIOS更新。除了修复上述TPM漏洞外,该固件还增加了对新的即将推出的Ryzen CPU的支持,可能是指Ryzen 9000F系列处理器。

奇谱科技

奇谱科技